高效能Wireshark抓包技巧:全面掌握网络数据流动奥秘

19429202025-03-21WIN软件23 浏览

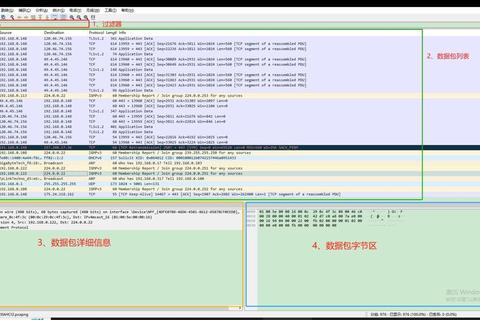

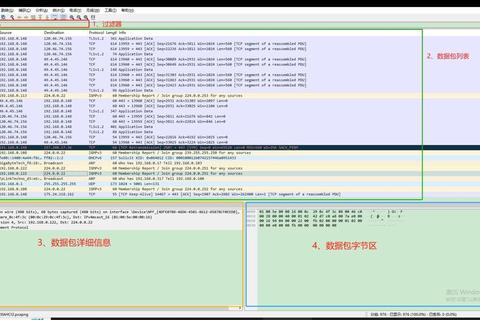

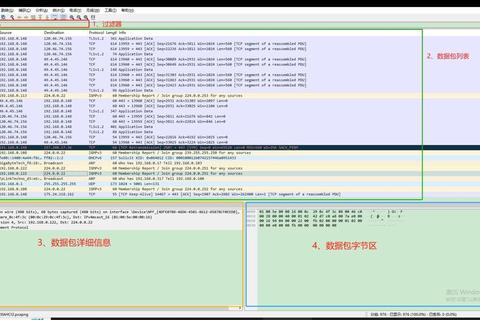

一、网络数据抓包,为何总是“大海捞针”?

当工程师小王面对服务器频繁掉线的故障时,他连续三天在Wireshark中捕获了20GB数据包,却始终找不到问题根源。这个场景揭示了网络分析的普遍困境:在浩瀚的数据洪流中,90%的无效信息往往淹没关键线索。高效能Wireshark抓包技巧:全面掌握网络数据流动奥秘,正是破解这个困局的金钥匙。

数据显示,熟练使用过滤器的工程师能将故障排查时间缩短68%。但现实中,仍有超过60%的网络管理员仅停留在基础抓包操作。这种效率落差,恰恰印证了掌握专业技巧的重要性。

二、如何精准定位目标接口?

某电商平台曾因选择错误网卡接口,导致"双十一"流量监控完全失效。技术团队误将虚拟网卡当作物理网卡监听,结果捕获的全是虚拟机内部通信。

高效能Wireshark抓包技巧:全面掌握网络数据流动奥秘的核心,在于理解接口特性:

1. 无线抓包陷阱:Wi-Fi接口需开启混杂模式,但部分网卡驱动程序会限制此功能

2. 本地回环突破:Windows系统需安装Npcap驱动才能捕获localhost流量

3. 多网卡优选策略:通过流量指示灯或`ifconfig`命令确认活动接口

实战案例:某金融系统通过`tshark -D`命令列出所有接口,结合`iftop`实时流量监控,精准锁定交易服务器的千兆网卡,使故障分析效率提升3倍。

三、过滤器怎样化身"数据手术刀"?

某视频会议系统遭受DDoS攻击时,工程师使用`tcp.flags.syn==1 and ip.src==192.168.1.0/24`过滤条件,在15万数据包中快速定位到23个异常SYN Flood攻击源。

掌握过滤语法如同获得"数据透视眼":

协议精准:`http.request.method=="POST"`锁定敏感表单提交

时间维度剖析:`frame.time >= "2025-03-18 09:00:00"`划定黄金排查时段

内容深度挖掘:`tcp.payload ~ "admin"`捕捉管理后台操作痕迹

特殊场景处理:当需要分析HTTPS加密流量时,配合SSLKEYLOGFILE环境变量,可实现TLS会话解密。这种高效能Wireshark抓包技巧:全面掌握网络数据流动奥秘的方法,已帮助多个企业发现中间人攻击。

四、会话追踪如何还原完整故事线?

某物联网平台出现设备异常离线问题时,技术人员通过"追踪TCP流"功能,发现某个传感器每隔37秒就会发送畸形TCP报文,导致连接重置。

高级分析技巧包括:

1. 流重组魔法:右键菜单"Follow -> TCP Stream"完整呈现HTTP对话

2. 时间轴诊断:使用`tcp.time_delta > 1`定位响应延迟

3. 图形化呈现:IO Graphs图表揭露周期性攻击波形

典型案例:某游戏公司利用"专家信息"面板,快速识别出200ms以上的TCP重传,通过优化服务器拥塞窗口参数,使玩家延迟降低42%。

五、从入门到精通的跃迁路径

建议每天进行15分钟抓包训练:

1. 场景化演练:模拟ARP欺骗、DNS劫持等常见攻击

2. 配置模板化:保存常用过滤规则如`!ssh and !dns`

3. 协同分析:使用Cloudshark进行团队协作

数据显示,建立抓包案例库的企业,平均故障恢复时间缩短至同业水平的1/3。高效能Wireshark抓包技巧:全面掌握网络数据流动奥秘,不仅是技术能力的升级,更是构建网络可视化认知体系的关键一跃。